-

خانهخانه

-

مقالاتمقالات

-

فروشگاهفروشگاه

-

طراحی سایتطراحی سایت

-

درباره مادرباره ما

-

حمایت از ماحمایت از ما

-

ارتباط با ماارتباط با ما

اگر این مقاله را دوست دارید، لطفا آن را با دوستان خود به اشتراک بگذارید.

حمله سایبری تلاشی غیرقانونی برای دسترسی به رایانه یا سیستم رایانه ای برای ایجاد آسیب عمدی است. جرایم سایبری، جنگ سایبری، یا تروریسم سایبری می تواند منجر به نقض اطلاعات ناتوان کننده یا ضرر مالی شود.

این حملات می تواند هر کسی یا هر چیزی که به اینترنت متصل است را هدف قرار دهد. کاربران فردی، سازمانهای بزرگ، خدمات عمومی ضروری، دولتها یا حتی کل کشورها. بنابراین، از چه نوع حملاتی باید آگاه باشید؟ و چگونه می توانید از خود محافظت کنید؟

بدافزار به “نرم افزار مخرب” اطلاق می شود که برای مختل کردن یا سرقت داده ها از یک شبکه کامپیوتری یا سرور طراحی شده است.

هکرها شما را فریب می دهند تا بدافزار را روی دستگاه هایتان نصب کنید. پس از نصب، یک اسکریپت مخرب در پسزمینه اجرا میشود و امنیت شما را دور میزند – به هکرها اجازه میدهد به دادههای حساس شما دسترسی داشته باشند و حتی امکان ربودن کنترل را فراهم کنند.

بدافزار یکی از رایج ترین حملات سایبری است. شما باید از این تغییرات آگاه باشید.

حملات بدافزار ممکن است برای افراد اتفاق بیفتد – مانند زمانی که پیوندی را در یک ایمیل فیشینگ باز میکنید. اما آنها همچنین برای حمله به مشاغل و سازمان ها استفاده می شوند.

در می ۲۰۲۱، JBS USA، بزرگترین تامین کننده گوشت در جهان، مورد حمله باج افزاری قرار گرفت که تولید بسیاری از کارخانه های آن را متوقف کرد. این شرکت در نهایت با پرداخت ۱۱ میلیون دلار به بیت کوین از آسیب بیشتر جلوگیری کرد [ * ].

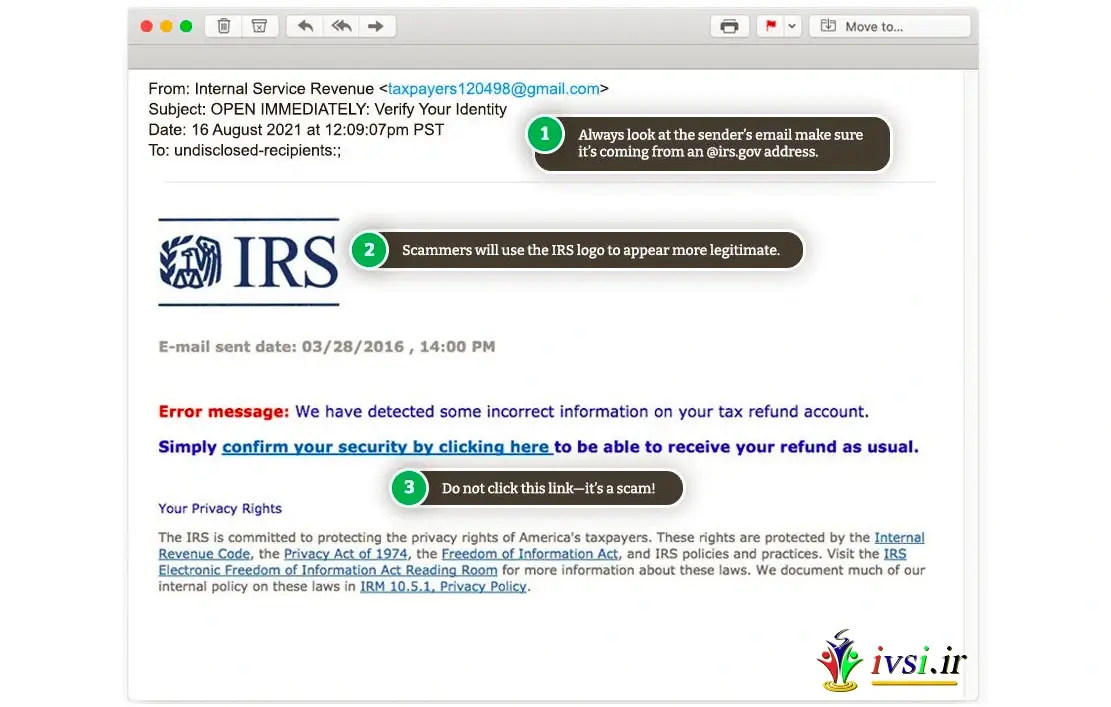

حمله فیشینگ زمانی اتفاق میافتد که یک مجرم سایبری یک ایمیل، پیام متنی (به نام « smishing »)، یا تماس تلفنی (به نام « ویشینگ ») تقلبی برای شما ارسال کند. به نظر میرسد این پیامها از طرف یک مقام رسمی یا شخص یا کسبوکاری هستند که به آنها اعتماد دارید – مانند بانک شما، FBI، یا شرکتی مانند مایکروسافت، اپل یا نتفلیکس.

در واقع، این پیام ها از سوی فریبکاران ارسال می شود. اگر با اطلاعات حساسی مانند رمز عبور خود پاسخ دهید، آنها می توانند از آن برای کنترل حساب های شما استفاده کنند.

همچنین ممکن است پیامهای فیشینگ و smishing به شما دستور دهند که روی یک پیوند کلیک کنید یا یک پیوست ایمیل را باز کنید که بدافزار را در دستگاه شما دانلود میکند یا شما را به یک سایت فیشینگ میفرستد که برای سرقت اطلاعات شما طراحی شده است.

در بسیاری از موارد، حملات فیشینگ شبکه گسترده ای ایجاد می کنند و افراد خاصی را هدف قرار نمی دهند (این امر شناسایی آنها را آسان تر می کند). با این حال، چند حمله سایبری فیشینگ جدید وجود دارد که هدفمندتر بوده و شناسایی آنها دشوارتر است. این شامل:

کلاهبرداران با حملات فیشینگ پیچیدهتر میشوند و این امر شناسایی زمانی که شما هدف هستید دشوارتر میشود.

یک قانون سرانگشتی خوب این است که همیشه پیام های ناخواسته را زیر سوال ببرید – به خصوص از طرف هر کسی که ادعا می کند از یک آژانس دولتی یا شرکت بزرگ است. اگر آنها با شما تماس گرفتند یا به شما پیام دادند، به جای درگیر شدن با پیام، مستقیماً با دریافت اطلاعات تماس از وب سایت آنها با شرکت تماس بگیرید.

📚 مطالب مرتبط: امنیت اطلاعات در مقابل امنیت سایبری: چه تفاوت هایی وجود دارد؟ →

حمله مرد میانی (MitM) زمانی اتفاق میافتد که مهاجمان دادهها را رهگیری میکنند یا شبکه شما را به خطر میاندازند تا شما را «شنود» کنند. این حملات به ویژه هنگام استفاده از شبکههای Wi-Fi عمومی که به راحتی قابل هک هستند، رایج هستند.

برای مثال، فرض کنید از Wi-Fi در استارباکس استفاده می کنید و باید موجودی حساب بانکی خود را بررسی کنید. هنگامی که وارد سیستم می شوید، یک هکر می تواند داده های شما را رهگیری کند و نام کاربری و رمز عبور شما را بگیرد (و بعداً حساب شما را تخلیه کند).

از حملات MitM نیز می توان برای “جعل” مکالمات استفاده کرد. هکرها خود را وارد مکالمه شما می کنند و وانمود می کنند که همان فردی هستند که فکر می کنید با او صحبت می کنید.

در یک مثال شدید، یک هکر ارتباطات بین یک سرمایهگذار چینی و یک بنیانگذار استارتآپ را رهگیری کرد و از آنها خواست که مقصد انتقال یک میلیون دلاری را تغییر دهند [ * ] .

📚 مرتبط: حملات Brute Force وردپرس، و آنچه شما باید در مورد آن انجام دهید →

بسیاری از حملات سایبری به منظور غلبه بر سرورها و وادار کردن سرویسها به خاموش شدن هستند.

حمله انکار سرویس (DOS) زمانی اتفاق میافتد که هکرها از درخواستها و ترافیک نادرست برای غلبه بر سیستم و خاموش کردن آن استفاده میکنند. حمله انکار سرویس توزیع شده (DDoS) همان نوع حمله است، با این تفاوت که هکر از چندین دستگاه نقض شده به طور همزمان استفاده می کند.

هدف این حملات سایبری معمولاً سرقت اطلاعات نیست، بلکه توقف یا حتی تعطیلی عملیات تجاری است. حملات DDoS سایت هایی مانند Twitter، SoundCloud و Spotify را تعطیل کرده و حتی به AWS آمازون آسیب جدی وارد کرده است [ * ].

اکثر وب سایت ها از پایگاه داده های SQL برای ذخیره اطلاعات حساس مانند ورود، رمز عبور و اطلاعات حساب استفاده می کنند. هکرها از یک حمله تزریق SQL برای «فریب دادن» پایگاه داده استفاده میکنند تا این اطلاعات را واگذار کنند.

این حملات کمی فنی هستند، اما به این نتیجه می رسند که یک هکر دستورات SQL از پیش تعریف شده را در جعبه ورودی داده (مانند فیلد ورود یا رمز عبور) وارد می کند. این دستورات می توانند داده های حساس را بخوانند، داده های پایگاه داده را تغییر دهند یا حتی عملکردهای اجرایی (مانند خاموش کردن سیستم) را فعال کنند.

همین سال گذشته، ۷۰ گیگابایت داده از Gab – یک وب سایت راست افراطی – از طریق یک حمله تزریق SQL [ * ] به سرقت رفت.

📚 مرتبط: رمزگشایی سرحد ها: کشف و مقابله با حملات تزریق SQL →

تونل DNS نوعی حمله سایبری است که هکرها از آن برای دور زدن سیستم های امنیتی سنتی مانند فایروال ها برای دسترسی به سیستم ها و شبکه ها استفاده می کنند. هکرها برنامه های مخرب را در پرس و جوها و پاسخ های DNS (که اکثر برنامه های امنیتی نادیده می گیرند) رمزگذاری می کنند.

هنگامی که برنامه در داخل است، به سرور مورد نظر متصل می شود و به هکرها دسترسی از راه دور می دهد.

حملات تونل زنی DNS به ویژه خطرناک هستند زیرا اغلب برای روزها، هفته ها یا ماه ها مورد توجه قرار نمی گیرند. در طول این مدت، مجرمان سایبری می توانند داده های حساس را سرقت کنند، کد را تغییر دهند، نقاط دسترسی جدید نصب کنند و حتی بدافزار نصب کنند.

در یک مثال، مجرمان سایبری از تونل DNS برای حمله به ایر ایندیا و سایر خطوط هوایی و سرقت اطلاعات پاسپورت و شماره کارت اعتباری استفاده کردند. “درپشتی” بیش از دو ماه باز بود [ * ].

بهرهبرداریهای روز صفر آسیبپذیریهای امنیت سایبری هستند که بدون اطلاع سازنده در یک نرمافزار یا شبکه وجود دارند. به عنوان مثال، اپل ممکن است نسخه جدیدی از iOS را منتشر کند که به طور تصادفی حاوی راهی برای هکرها برای سرقت اطلاعات iCloud شما باشد. هنگامی که آنها نقص را کشف کردند، شرکت مورد حمله “صفر روز” فرصت دارد تا آن را برطرف کند، زیرا آنها در حال حاضر آسیب پذیر هستند.

حمله روز صفر زمانی اتفاق میافتد که هکرها از این آسیبپذیریها برای ورود به سیستم برای سرقت داده یا ایجاد آسیب استفاده میکنند. در چند ماه اول سال ۲۰۲۲، مایکروسافت، گوگل و اپل همگی مجبور بودند باگهای روز صفر را اصلاح کنند [ * ].

یکی از خطرناکترین آسیبپذیریهای روز صفر اواخر سال گذشته زمانی که محققان یک آسیبپذیری را در « Log4J » پیدا کردند – یک ابزار مبتنی بر جاوا که در همه چیز از iCloud اپل گرفته تا مریخنورد استفاده میشود، کشف شد.

حملات گذرواژه شامل هرگونه حمله سایبری است که در آن هکرها سعی می کنند حدس بزنند، به زور بی رحمانه شما را فریب دهند تا رمزهای عبور خود را واگذار کنید.

چند حمله سایبری مبتنی بر رمز عبور وجود دارد که باید از آنها آگاه باشید:

📚 مرتبط: ۱۱ ابزار شکستن رمز عبور (نرم افزار هک رمز عبور) →

اکثر حملات سایبری به اقداماتی از جانب شما نیاز دارند – مانند کلیک کردن روی یک پیوند یا دانلود یک پیوست. اما یک حمله درایو بای (یا دانلود درایو بای) زمانی رخ می دهد که شما فقط یک وب سایت آلوده را مرور می کنید.

هکرها از آسیبپذیریهای افزونهها، مرورگرهای وب و برنامهها برای نصب بدافزار بر روی دستگاه شما بدون اطلاع شما استفاده میکنند.

در سال ۲۰۱۶، یک حمله بارگیری درایو از آسیبپذیریهای موجود در Adobe Flash Player برای نصب باجافزار رمزنگاری [ * ] استفاده کرد. پس از نصب، قربانیان به سایتی هدایت شدند که برای بازگشت به دستگاه خود، ۰.۰۵ بیت کوین درخواست می کرد.

مرتبط: درایو با دانلود چیست؟

حمله اسکریپت بین سایتی (XSS) به هکرها اجازه می دهد تا دسترسی غیرمجاز به یک برنامه یا وب سایت داشته باشند.

مجرمان سایبری از وب سایت های آسیب پذیر سوء استفاده می کنند و باعث می شوند که جاوا اسکریپت مخرب را برای کاربران نصب کنند. هنگامی که کد در مرورگر شما اجرا می شود، هکر می تواند به عنوان حساب کاربری شما ظاهر شود و هر کاری که می توانید انجام دهید انجام دهد.

سایتهای آسیبپذیر به XSS شامل تابلوهای پیام، انجمنها و صفحات وب هستند. این صفحات به ورودی کاربر بستگی دارد که برای کدهای مخرب غربالگری نمی شود. اما حتی سایت های بزرگتر نیز در معرض خطر هستند.

به عنوان مثال، در سال ۲۰۱۴، یک آسیبپذیری سایت در eBay منجر شد که مشتریان با کلیک بر روی پیوندهای محصول [ * ] به سایتهای مخرب هدایت شوند . این سایتها صفحات لاگین جعلی eBay را نمایش میدادند و کاربران را وادار میکردند تا جزئیات خود را وارد کنند و سپس به سرقت رفتند.

روت کیت ها نوعی بدافزار هستند که به هکرها امکان کنترل و دسترسی در سطح مدیر به سیستم مورد نظر را می دهند. روتکیتها در اعماق سیستم عامل دستگاه شما پنهان میشوند و تشخیص آنها را سخت میکند، اما همچنین بسیار خطرناک است.

یک روت کیت می تواند به هکرها اجازه دهد اطلاعات حساس را بدزدند، کی لاگرها را نصب کنند یا حتی نرم افزارهای آنتی ویروس را حذف کنند. به عنوان مثال، در ژوئیه ۲۰۲۲، Kaspersky یک روت کیت را کشف کرد که میتواند حتی پس از راهاندازی مجدد یا نصب مجدد روی دستگاه قربانی باقی بماند [ * ].

📚 مرتبط: روت کیت چیست و چگونه آن را حذف کنیم →

جعل سیستم نام دامنه (DNS) به هکرها اجازه می دهد تا ترافیک آنلاین را به یک وب سایت جعلی ارسال کنند. این سایتها تقریباً با مقصد شما یکسان به نظر میرسند (به عنوان مثال، صفحه ورود به سیستم بانک یا حساب رسانههای اجتماعی). اما هر اطلاعاتی که ارسال می کنید مستقیماً به دست هکرها می رود و به آنها امکان دسترسی به حساب های شما را می دهد.

هکرها همچنین می توانند از جعل DNS برای خرابکاری شرکت ها با هدایت بازدیدکنندگان سایت خود به یک سایت بی کیفیت با محتوای ناپسند استفاده کنند.

در یک مثال معروف، صفحه اصلی گوگل در رومانی و پاکستان [ * ] جعل شد و کاربران را به یک سایت ناآشنا فرستاد. خوشبختانه، در این مورد، به نظر میرسد که هکر قصد مخرب دیگری جز هدایت مجدد بازدیدکنندگان نداشته است.

دستگاه های اینترنت اشیا (IoT) مانند بلندگوهای هوشمند، تلویزیون ها و اسباب بازی های شما نیز می توانند هدف حملات سایبری باشند. حمله اینترنت اشیا زمانی اتفاق میافتد که هکرها دادههای یک دستگاه را میدزدند – یا چندین دستگاه اینترنت اشیا را در یک باتنت به هم متصل میکنند – که میتواند برای حملات DDoS استفاده شود.

دستگاههای اینترنت اشیا معمولاً نرمافزار آنتیویروس نصب نشدهاند، و این باعث میشود هدف آسانی برای هکرها باشد. بسیاری از بزرگترین حملات DDoS جهان از “ارتش های ربات” متشکل از دستگاه های اینترنت اشیا استفاده می کردند. ممکن است بعید به نظر برسد، اما حتی “یخچال هوشمند” شما می تواند یک سرباز ناخواسته در یک حمله سایبری باشد.

📚 مطالب مرتبط: توضیح حملات DDoS: علل، اثرات و نحوه محافظت از سایت شما →

Session hijacking نوعی حمله Man-in-the-Middle است که در آن مهاجم یک جلسه بین کلاینت و سرور را «تسلط» می کند. کامپیوتر مهاجم آدرس IP خود را با آدرس سرویس گیرنده عوض می کند و بدون نیاز به هیچ نوع احراز هویتی به دسترسی به سرور ادامه می دهد.

هنگامی که هکرها یک جلسه را ربودند، می توانند هر کاری را که حساب مشتری انجام می دهد انجام دهند. به عنوان مثال، فرض کنید هنگام سفر کاری به پایگاه داده داخلی شرکت خود دسترسی دارید. اگر یک هکر جلسه شما را هک کند، به تمام فایل های شرکت شما دسترسی پیدا می کند.

دستکاری URL زمانی اتفاق می افتد که هکرها پارامترهای آدرس URL را تغییر می دهند تا شما را به یک سایت فیشینگ یا دانلود بدافزار هدایت کنند.

به عنوان مثال، بسیاری از افراد از کوتاه کننده های URL برای کمک به یادآوری آدرس های وب طولانی یا صفحات خاص استفاده می کنند. اگر هکرها URL کوتاه شده را «مسموم» کنند، می توانند شما را به یک سایت فیشینگ بفرستند که برای سرقت اطلاعات شخصی شما طراحی شده است.

در موقعیتهای دیگر، هکرها URL را دستکاری میکنند تا سرور صفحاتی را که نباید به آنها دسترسی داشته باشند نشان دهد. به عنوان مثال، آنها ممکن است برای یافتن صفحه ورود شما “www.yoursitename.com/admin” را وارد کنند یا برای دسترسی به فایل های پشتیبان، “www.yoursitename.com/.bak” را وارد کنند.

📚 مرتبط: حملات شمارش کاربر چیست؟ →

Cryptojacking یک حمله سایبری است که به طور مخفیانه از قدرت پردازش رایانه شما برای استخراج ارزهای دیجیتال مانند بیت کوین و اتریوم استفاده می کند. این کار سیستم های کامپیوتری شما را به شدت کند می کند و آسیب پذیری های احتمالی دیگری را ایجاد می کند.

در حالی که نورتون لزوماً یک “حمله” نیست، اما پس از افشای اینکه آخرین به روز رسانی آنها یک cryptominer را در داخل نرم افزار آنتی ویروس خود نصب کرده است، با انتقاد شدید روبرو می شود.

حملات سایبری اغلب ناشی از یک تهدید خارجی مانند یک گروه هک است. اما احتمال تهدیدهای داخلی نیز وجود دارد.

تهدیدات داخلی زمانی اتفاق میافتند که شخصی که برای یک شرکت کار میکند عمدا دادهها را میدزدد، به شخصی دسترسی غیرمجاز میدهد یا رمزهای عبور را فاش میکند.

به عنوان مثال، در آغاز همهگیری COVID-19، یکی از کارکنان سابق ناراضی یک شرکت بستهبندی تجهیزات پزشکی از دسترسی سرپرست خود برای پاک کردن بیش از ۱۰۰۰۰۰ سوابق شرکت استفاده کرد [ * ] .

| نوع حمله | شیوه حمله | خطرآفرینی | پیدایش | راه مقابله | پلتفرم | کاربرد | |

| Birthday Attack | حمله تولد | رمز نگاری | متوسط | این حمله در سال ۱۹۹۳ توسط Collisions در توابع هش توصیف شد | از توابع هش رمزنگاری با خروجی های طولانی تر استفاده کنید | شبکه | بیشتر در الگوریتم های رمزنگاری |

| Brute force attack | حمله نیروی بی رحم | همه ترکیبات ممکن را امتحان کنید | بالا | رمز نگاران روسی در دهه ۱۹۶۰ | از رمزهای عبور قوی استفاده کنید و قفل حساب را اجرا کنید | متفاوت | معمولاً در شکستن رمز عبور و شکستن رمزگذاری استفاده می شود |

| DNS Spoofing | جعل DNS | دستکاری سوابق DNS | بالا | احتمالا پل ویکسی و/یا کریگ اس. بکت | DNSSEC را پیاده سازی کنید و از حل کننده های DNS ایمن استفاده کنید | شبکه | برای هدایت کاربران به وب سایت های مخرب |

| DoS and DDoS Attacks | حملات DoS و DDoS | بارگیری بیش از حد یک شبکه یا سرور | بالا | اولین حمله DDoS شناخته شده در سال ۱۹۹۹ | استقرار فناوریها و خدمات کاهش DDoS | شبکه | برای ایجاد اختلال یا انکار سرویس به کاربران قانونی |

| Drive-by Attacks | حملات درایو | بهره برداری از نرم افزارهای آسیب پذیر در وب سایت ها | متوسط | ناشناخته | نرم افزار و مرورگرها را به روز نگه دارید، از ابزارهای فیلتر وب استفاده کنید | وب | برای آلوده کردن کاربران به بدافزار بدون اطلاع آنها |

| Eavesdropping Attacks | حملات استراق سمع | شنود ارتباطات | کم | ناشناخته | رمزگذاری را پیاده سازی کنید و از کانال های امن استفاده کنید | شبکه | برای سرقت اطلاعات حساس |

| Insider Threats | تهدیدهای داخلی | عملکردهای مخرب توسط کاربران داخلی | بالا | متفاوت است | کنترلهای دسترسی کاربر و نظارت را اجرا کنید | داخلی | برای سرقت یا آسیب رساندن به داده های شرکت از داخل |

| Malware Attack | حمله بدافزار | استفاده از نرم افزارهای مخرب | بالا | ناشناخته | از نرم افزار ضد بدافزار استفاده کنید و سیستم ها را به روز نگه دارید | متفاوت | برای سرقت داده ها، آسیب رساندن به سیستم ها یا به دست آوردن کنترل |

| MITM Attacks | حملات MITM | شنود ارتباط بین دو طرف | متوسط | متفاوت | از کانال های رمزگذاری و ایمن استفاده کنید، هویت را تأیید کنید | شبکه | برای استراق سمع، سرقت اطلاعات یا دستکاری داده ها |

| Password Attack | حمله رمز عبور | حدس زدن یا سرقت رمزهای عبور | بالا | متفاوت | از رمزهای عبور قوی، احراز هویت دو مرحله ای استفاده کنید | متفاوت | برای دسترسی غیرمجاز به حساب ها یا سیستم ها |

| Phishing Attacks | حملات فیشینگ | ایمیلها، وبسایتها یا تماسهای فریبنده | بالا | از دهه ۱۹۹۰ شناخته شده است | به کاربران آموزش دهید، از فیلترهای ایمیل استفاده کنید، URL ها را تأیید کنید | آنلاین | برای سرقت اطلاعات حساس یا اعتبارنامه |

| Ransomware | باج افزار | رمزگذاری فایل ها و درخواست باج | بالا | ناشناخته | پشتیبان گیری از داده ها، استفاده از ابزارهای ضد باج افزار، آموزش کاربران | متفاوت | برای اخاذی از طریق رمزگذاری داده های ارزشمند |

| Session Hijacking | ربایش جلسه | دزدیدن کوکیها یا نشانههای جلسه | متوسط | ناشناخته | از اتصالات ایمن استفاده کنید، وقفه های جلسه را اجرا کنید | وب/شبکه | جعل هویت کاربران و انجام اقدامات غیرمجاز |

| Spear-phishing Attacks | حملات Spear-phishing | ایمیل های فریبنده هدفمند | بالا | ناشناخته | آموزش کاربران، استفاده از فیلترهای ایمیل، تأیید هویت فرستنده | آنلاین | برای سرقت اطلاعات کاربری یا ارائه بدافزار به اهداف خاص |

| SQL Injection Attack | حمله تزریق SQL | تزریق جستجوهای SQL مخرب | بالا | اولین بار در اواخر دهه ۱۹۹۰ ظاهر شد | از پرس و جوهای پارامتری، اعتبارسنجی ورودی و فایروال ها استفاده کنید | وب/پایگاه داده | برای استخراج، اصلاح یا حذف اطلاعات پایگاه داده |

| Trojan Horses | اسب های تروا | تجلی به عنوان نرم افزار خوش خیم | بالا | ناشناخته | از ابزارهای ضد بدافزار استفاده کنید، از دانلود از منابع غیرقابل اعتماد خودداری کنید | متفاوت | برای سرقت داده، دسترسی یا ایجاد آسیب |

| URL Interpretation | تفسیر URL | دستکاری URL ها | کم | ناشناخته | از کلیک بر روی پیوندهای مشکوک خودداری کنید، از اسکنرهای URL استفاده کنید | وب | برای هدایت کاربران به وب سایت های مخرب یا صفحات فیشینگ |

| Web Attacks | حملات وب | حمله به برنامه های کاربردی وب | بالا | متفاوت است | بازرسی های امنیتی را انجام دهید، از فایروال برنامه های وب استفاده کنید | وب | برای بهره برداری از آسیب پذیری ها در برنامه های کاربردی وب |

| Whale-phishing Attacks | حملات فیشینگ نهنگ | هدف قرار دادن افراد با مشخصات بالا | بالا | ناشناخته | مدیران و اهداف برجسته را در مورد فیشینگ آموزش دهید | آنلاین | برای سرقت اطلاعات حساس یا انجام کلاهبرداری مالی |

| XSS Attacks | حملات XSS | تزریق اسکریپت های مخرب به صفحات وب | بالا | ناشناخته | از رمزگذاری خروجی، اعتبار سنجی ورودی و شیوه های کدگذاری ایمن استفاده کنید | وب | برای سرقت کوکیها، نشانههای جلسه، یا جعل هویت کاربران |

مرکز شکایات جرایم اینترنتی FBI در سال ۲۰۲۱ نزدیک به ۸۵۰۰۰۰ گزارش از جرایم سایبری دریافت کرد که قربانیان آن ۶.۹ میلیارد دلار را به کلاهبرداران از دست دادند [ * ].

حملات سایبری به این زودی ها کاهش نمی یابد. اما این بدان معنا نیست که شما نمی توانید از خود در برابر مجرمانی که می خواهند به داده های شما دسترسی داشته باشند یا دستگاه های شما را به خطر بیندازند، محافظت کنید.

بیاموزید که چگونه تهدیدات امنیت سایبری قریب الوقوع را تشخیص دهید و چگونه مجرمان می توانند دستگاه های شما را کنترل کنند.

و بخوانید:

اگر این مقاله را دوست دارید، لطفا آن را با دوستان خود به اشتراک بگذارید.

![دانلود کتاب: فضای مجازی و سلامت روانی [راهکارهای بهبود روانشناختی در دنیای آنلاین]](https://ivsi.ir/wp-content/uploads/2023/05/virtual-space-and-mental-health-book-300x300.webp)

یک پاسخ

تا حالا نمی دونستم این قدر مسئله امنیت مهمه