-

خانهخانه

-

مقالاتمقالات

-

فروشگاهفروشگاه

-

طراحی سایتطراحی سایت

-

درباره مادرباره ما

-

حمایت از ماحمایت از ما

-

ارتباط با ماارتباط با ما

اگر این مقاله را دوست دارید، لطفا آن را با دوستان خود به اشتراک بگذارید.

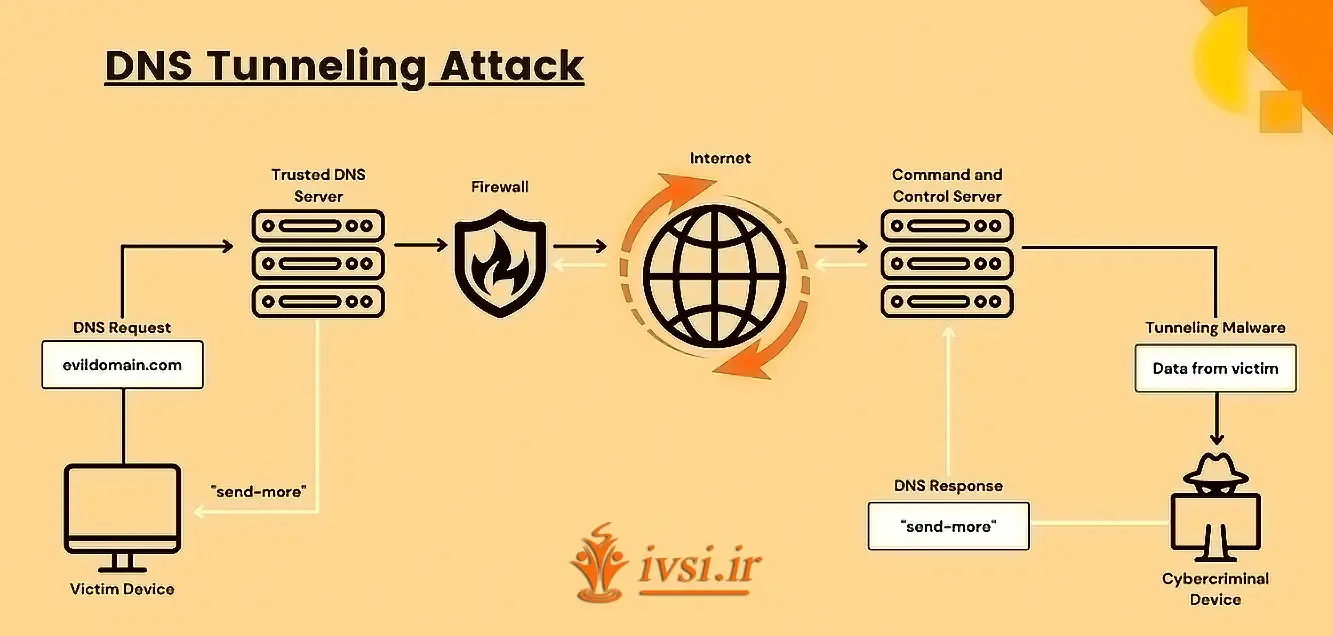

حملات DNS tunneling یکی از روشهایی است که توسط مهاجمان جهت تحویل و تبادل اطلاعات مورد استفاده قرار میگیرد. در این حملات، مهاجمان از طریق تونل یا کانالی که بر روی پروتکل DNS برقرار میشود، اطلاعات خود را از سیستم مورد هدف به سرور کنترل آن ارسال میکنند. این کانال قبل از ارسال به سرور کنترل، در داخل بستههای DNS مخفی میشود و در نتیجه سیستمهای حفاظتی نمیتوانند از آن برای تشخیص و جلوگیری از آن استفاده کنند. این تونلها در اغلب موارد برای انتقال اطلاعات محرمانه به کمک پروتکل DNS با مصرف پهنای باند بسیار کم استفاده می شوند و از این جهت حمله کنندگان می توانند فعالیت خود را به طور مخفیانه صورت دهند.

مرتبط: ۱۷ نوع حمله سایبری که معمولاً توسط هکرها استفاده می شود

در این نوع حمله، مهاجمان از طریق پروتکل ICMP به عنوان یک تونل استفاده می کنند تا اطلاعات خود را به سرور کنترل ارسال کنند. این حملات معمولاً بیشتر در شبکههایی که فیلترینگ بر روی پروتکل DNS اعمال شده است، استفاده میشوند. از آنجا که بسیاری از سیستمها برای پاسخگویی به درخواستهای ICMP تنظیم شده اند، حملات DNS over ICMP به نسبت بیشتری موفق هستند.

در این نوع حمله، از پروتکل HTTP برای ارسال اطلاعات به سرور مورد هدف استفاده میشود. این نوع حمله معمولاً در شبکههایی که ترافیک HTTP را حداقل میکنند، استفاده میشود و میتواند با استفاده از پورتهای مختلف (مانند ۸۰، ۴۴۳ و …) انجام شود.

در این نوع حمله، از پروتکل SSL/TLS برای ارتباط با سرور کنترل استفاده میشود. این نوع حمله برای مخفیانه بودن بسیار موثر است، زیرا تمام اطلاعات ارسالی توسط SSL/TLS رمزگذاری میشوند و از این جهت قابل تشخیص نیستند. همچنین از طریق استفاده از SSL/TLS، میتوانند از آسیب پذیری های امنیتی موجود در این پروتکلها بهرهبرداری کنند.

در این نوع حمله، مهاجمان از پروتکل SSH برای ایجاد تونل استفاده میکنند و اطلاعات خود را از طریق این تونل به سرور کنترل ارسال میکنند. استفاده از SSH برای ارتباط با سرور کنترل باعث میشود که حملات DNS tunneling به طور معمول برای تشخیص و پیگیری سخت تر باشند.

در این نوع حمله، از پروتکل TCP برای ارسال اطلاعات به سرور استفاده میشود. این نوع حمله معمولاً در شبکههایی که ترافیک DNS را فیلتر میکنند، استفاده میشود و باعث میشود حملات DNS tunneling متمرکز بر روی پروتکل TCP باشند.

در این نوع حمله، از طریق پروتکل IPv6 به عنوان یک تونل استفاده میشود تا اطلاعات خود به سرور کنترل منتقل شود. این نوع حمله معمولاً در شبکههایی که ترافیک IPv6 را محدود میکنند، استفاده میشود و باعث میشود حملات DNS tunneling تمرکز خود را بر روی این پروتکل قرار دهند.

بنابراین، راهکارهایی برای جلوگیری و مقابله با حملات DNS tunneling وجود دارد که عبارتند از:

فیلترینگ ترافیک DNS، فیلترینگ ترافیک ICMP و محدود کردن دسترسی به پورتهای غیر استانداردی میتواند اولین قدم در جلوگیری از حملات DNS tunneling باشد. علاوه بر این، باید از فایروالهای موجود در سیستمها و شبکهها استفاده کرد و سیاستهای امنیتی را به گونهای تنظیم کرد که از حملات احتمالی جلوگیری کند.

استفاده از سامانههای شناسایی نفوذ، سامانههای مانیتورینگ شبکه و نظارت بر ترافیک DNS میتواند در شناسایی حملات DNS tunneling موثر باشد. این سامانهها باید توانایی تشخیص پکتهای DNS غیر استاندارد را داشته باشند و در صورت تشخیص حملات، اقدام به جلوگیری کرده و اطلاع رسانی مربوطه را انجام دهند.

استفاده از رمزنگاری در ارتباط بین سیستمها و سرورهای DNS میتواند از عبور حملات DNS tunneling جلوگیری کند. با استفاده از پروتکلهایی مانند DNSCrypt، اطلاعات ارسالی توسط DNS رمزگذاری میشوند و در نتیجه غیر قابل خواندن و تشخیص هستند.

به منظور جلوگیری و مقابله با حملات DNS tunneling، مانیتورینگ شبکه و ترافیک DNS باید به طور دقیق توسط تیم امنیتی پیگیری شود. این شامل بررسی هموارهی ترافیک DNS، تشخیص الگوهای مشکوک، ارزیابی تغییرات ناگهانی در ترافیک و شناسایی دامنهها و انجمنهای مشکوک است.

آموزش کاربران در مورد روشهای حفاظت در برابر حملات DNS tunneling بسیار مهم است. کاربران باید درک کافی در مورد این نوع حملات، علائم و نشانههای آنها و رفتارهای امنیتی برای جلوگیری از آنها داشته باشند.

استفاده از نسخههای بهروز و پچهای امنیتی برای سیستم عاملها و نرمافزارهای مورد استفاده، میتواند از آسیبپذیریهایی که میتوانند در حملات DNS tunneling بهرهبرداری کنند، جلوگیری کند.

تعیین سیاستهای محدودیت استفاده از پروتکل DNS و دسترسی به دامنههای مشکوک و ناشناخته از جمله راهکارهای مؤثری در جلوگیری از حملات DNS tunneling است. باید سیاستهای مناسب در مورد استفاده از سرور DNS و دسترسی به منابع شبکه تعیین شود تا تهدیدات را کاهش دهد.

مؤثرترین راهکار، همکاری با تیمهای امنیتی و به اشتراک گذاری اطلاعات مورد استفاده در مورد حملات DNS tunneling است. تیمهای امنیتی می توانند تجربیات و دانش خود را با یکدیگر به اشتراک بگذارند و راهکارهای امنیتی مؤثری را پیاده سازی کنند.

حمله تونل DNS یک نوع حمله شبکه است که به عنوان یک روش برای عبور از فایروالها و فیلترهای شبکه استفاده میشود. در این نوع حمله، پروتکل DNS برای انتقال دادههای غیرمجاز مورد استفاده قرار میگیرد.

برای تشخیص حمله تونل DNS میتوانید از روشهای زیر استفاده کنید:

به طور کلی برای تشخیص حمله تونل DNS، باید توجه داشته باشید که هیچ روش تشخیصی ۱۰۰٪ موثر نیست و باید یک ترکیب از روشها و ابزارها را برای افزایش روند تشخیص حملات تونل DNS استفاده کنید.

بله، حمله تونل زنی DNS قابل کاهش است. برای کاهش این نوع حملات امکانات و راه حلهایی وجود دارد که شبکهها و سرویسدهندگان میتوانند از آنها بهره ببرند.

یکی از روشهای کاهش حمله تونل زنی DNS، استفاده از سیستمهای تشخیص نفوذ است. با رصد و شناسایی الگوهای عملکرد مشترک حملات تونل زنی DNS، میتوان در صورت شناسایی آنها، اقدامات لازم برای جلوگیری و کاهش حملات را انجام داد.

همچنین، امکان استفاده از فایروالها و سیستمهای محافظت از همه جانب برای کاهش حملات تونل زنی DNS وجود دارد. با تنظیم فایروالها به گونهای که فقط ترافیک معتبر DNS را قبول کنند و ترافیک مشکوک را رد کنند، میتوان از حملات تونل زنی DNS جلوگیری کرد.

علاوه بر این، بروزرسانی سیستمعاملها و نرمافزارها به نسخههای جدید و امن، و استفاده از پنجرهها نرمافزاری محافظ اطلاعات شخصی میتواند در کاهش حملات تونل زنی DNS مؤثر باشد.

حمله تونل زنی DNS ربوده شدن DNS آن را امکان پذیر میکند. در این نوع حمله، مهاجمان قاصدک DNS شما را ربوده و به جای آن DNS خود را کاربرد میدهند. این می تواند طی فرآیندهای زیر صورت گیرد:

برای جلوگیری از حمله تونل زنی DNS و ربوده شدن DNS مورد استفاده خود، می توانید اقدامات امنیتی زیر را در نظر بگیرید:

حمله تونل زنی DNS یک روش رایج برای حمله به شبکهها و سرویسهای اینترنتی است. این حمله برای اختلال در عملکرد سیستمهای DNS و تحلیل ترافیک شبکه استفاده میشود. حتی اگر این حمله در فعلیتها بسیار پراکنده باشد، با توجه به پراکندگی این حمله، قابلیت رخداد در شبکهها و سرویسهای اینترنتی وجود دارد. همچنین، با پیشرفت تکنولوژی و اشتغال ترافیک شبکه، احتمال افزایش حملات تونل زنی DNS نیز وجود دارد.

DNS Tunneling یک تکنیک است که به خود خرابکاران این امکان را میدهد تا اطلاعات محرمانه را از طریق پروتکل DNS انتقال دهند. در حالت عادی، DNS برای ترجمه نام دامنه به آدرس IP استفاده میشود، اما با استفاده از تونل زنی DNS، این پروتکل به عنوان یک کانال انتقال اطلاعات مورد استفاده قرار میگیرد.

در این حملات، خرابکاران از برنامههای Tunneling استفاده میکنند تا اطلاعات محرمانه را در دامنههای معمولی و بیخطر درج کنند. سپس این اطلاعات به عنوان پارامترهای دیگر در درخواست DNS ارسال میشود و توسط سرور DNS دریافت میشود. سپس در سمت مقصد، اطلاعات را میتوان به کمک برنامههای Tunneling دیگر بازیابی کرد.

علاوه بر این، DNS exfiltration یک نوع حمله است که در آن خرابکاران از DNS برای انتقال اطلاعات محرمانه از شبکه هدف به بیرون استفاده میکنند. بدین صورت که اطلاعات محرمانه را به صورت فشرده از طریق پروتکل DNS ارسال میکنند تا این اطلاعات در سرورهای DNS خود قرار بگیرند و در سمت مقصد در دسترس باشند.

به طور کلی، هدف این حملات تونل زنی DNS و DNS exfiltration از پروتکل DNS به عنوان یک کانال انتقال اطلاعات جهت عبور از حفاظتها و دفاعهای موجود در شبکه است.

بعضی از ابزارهای حمله تونل زنی DNS عبارتند از:

این فهرست تنها چند نمونه از ابزارهای حمله تونل زنی DNS است و هنوز ابزارهای دیگری نیز وجود دارند که برای موارد مشابه استفاده می شوند.

در نتیجه، مقاله حاضر به بررسی این نوع حملات در سیستمهای DNS میپردازد. این حملات، با استفاده از پروتکل DNS، به هکرها امکان ایجاد یک کانال ارتباطی غیرقابل مشاهده و بررسی توسط سیستم های امنیتی را میدهد.

مقاله به تشریح انواع حملات DNS Tunneling میپردازد که شامل استفاده از DNS روی پروتکل های اینترنتی (همچون TCP یا ICMP) و تبدیل اطلاعات بدون ایستا به پروتکل DNS است. علاوه بر این، مزایا و معایب هر نوع حمله نیز مورد بحث قرار میگیرد.

سپس، مقاله به بررسی راهکارهای مختلف جلوگیری از حملات DNS Tunneling میپردازد. این راهکارها شامل استفاده از فایروالها و فیلترها برای جلوگیری از دسترسی به سرورهای دارای ثبت مخفی و پیادهسازی کنترل دسترسی به سرویس DNS در سازمانها میشوند.

در نتیجه، مقاله اهمیت و پیشرفت هرچه بیشتر در حفاظت از سیستمهای DNS در برابر حملات DNS Tunneling را مورد بررسی قرار میدهد. این مقاله میتواند به خصوص برای متخصصان امنیت سایبری، کارشناسان امنیت و مدیران IT مفید باشد تا بتوانند در مقابل این نوع حملات پیشگیری و جلوگیری کنند.

اگر این مقاله را دوست دارید، لطفا آن را با دوستان خود به اشتراک بگذارید.

![دانلود کتاب: فضای مجازی و سلامت روانی [راهکارهای بهبود روانشناختی در دنیای آنلاین]](https://ivsi.ir/wp-content/uploads/2023/05/virtual-space-and-mental-health-book-300x300.webp)