-

خانهخانه

-

مقالاتمقالات

-

فروشگاهفروشگاه

-

طراحی سایتطراحی سایت

-

درباره مادرباره ما

-

حمایت از ماحمایت از ما

-

ارتباط با ماارتباط با ما

اگر این مقاله را دوست دارید، لطفا آن را با دوستان خود به اشتراک بگذارید.

داشتن امنیت شبکه کاربردی می تواند عملکرد سیستم های شما را بهبود بخشد، از داده های ارزشمند محافظت کند و فرآیندها را به خوبی اجرا کند. یکی از عملکردهای مهم فایروال های فیلتر بسته، کنترل و نظارت بر داده های شبکه برای اطمینان از صحت و انطباق آن است. هنگام تصمیم گیری در مورد استفاده از این تکنیک، درک اینکه گزینه های مختلف به همراه جوانب مثبت و منفی چه هستند مفید است.

در این مقاله از ایوسی، فایروالهای فیلترینگ بسته را تعریف میکنیم، انواع متداول آنها را فهرست میکنیم، برخی از مزایای این ویژگی را توضیح میدهیم و چندین معایب را بیان میکنیم که میتواند به شما کمک کند هر آنچه را که باید در مورد آنها بدانید را بیاموزید.

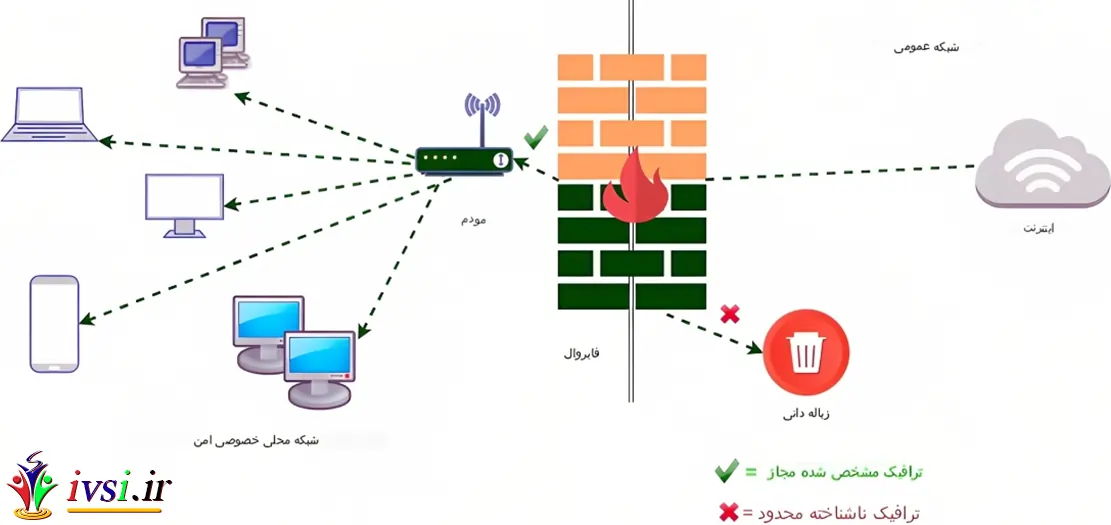

فایروال فیلترینگ بسته یک ویژگی امنیتی شبکه است که جریان داده های ورودی و خروجی شبکه را کنترل می کند. فایروال هر بسته را که شامل دادههای کاربر و اطلاعات کنترلی است، بررسی میکند و آنها را طبق مجموعهای از قوانین از پیش تعیینشده آزمایش میکند. اگر بسته آزمایشی را با موفقیت انجام دهد، فایروال به آن اجازه می دهد تا به مقصد خود عبور کند. آنهایی را که در آزمون قبول نشده اند رد می کند. فایروال ها بسته ها را با بررسی مجموعه ای از قوانین، پروتکل ها، پورت ها و آدرس های مقصد آزمایش می کنند.

در شبکه های سیستمی، بسته ها واحدهای قالب بندی شده ای از داده ها هستند که بر روی شبکه های سوئیچ بسته بسته می شوند. این شبکهها میتوانند عیبپذیر باشند زیرا پیامها را به قطعات کوچک یا بستهها جدا میکنند و به طور جداگانه در سراسر شبکه ارسال میکنند. هنگامی که بسته ها از فایروال عبور می کنند و به مقصد می رسند، مرتب می شوند تا اطلاعات خود را به درستی نمایش دهند. سوئیچینگ بسته که به درستی انجام شود، ظرفیت کانال شبکه ها را بهینه می کند، تأخیر انتقال را به حداقل می رساند و کارایی ارتباطات را افزایش می دهد. بسته ها شامل دو جزء مهم هستند:

سرصفحه ها: هدرهای بسته داده ها را به مقصد مورد نظر هدایت می کنند. آنها حاوی بخش هایی از پروتکل اینترنت (IP)، آدرس دهی و سایر داده های مورد نیاز برای رساندن بسته ها به جایی هستند که قرار است بروند.

Payloads: محموله اطلاعات کاربر درون بسته است. این اطلاعاتی است که در تلاش برای رسیدن به مقصد است.

چهار نوع اصلی فیلترینگ بسته وجود دارد:

فایروال فیلتر کننده بسته ایستا از شما می خواهد که قوانین فایروال را به صورت دستی ایجاد کنید. به طور مشابه، اتصالات شبکه داخلی و خارجی یا باز یا بسته باقی میمانند، مگر اینکه توسط مدیر تنظیم شود. این انواع فایروال به کاربران امکان تعریف قوانین و مدیریت پورت ها، لیست های کنترل دسترسی (ACL) و آدرس های IP را می دهند. آنها اغلب ساده و کاربردی هستند و آنها را به انتخاب مناسبی برای برنامه های کوچکتر یا کاربران بدون معیارهای زیادی تبدیل می کند.

فایروال های پویا به کاربران اجازه می دهند قوانین را به صورت پویا تنظیم کنند تا شرایط خاصی را منعکس کنند. میتوانید پورتها را طوری تنظیم کنید که برای بازههای زمانی مشخص باز بمانند و خارج از آن بازههای زمانی تعیینشده بهطور خودکار بسته شوند. فایروال های فیلتر پویا بسته انعطاف پذیری بیشتری نسبت به فایروال های ایستا ارائه می دهند زیرا می توانید پارامترهای قابل تنظیم را تنظیم کرده و فرآیندهای خاص را خودکار کنید.

فایروال های فیلتر بسته بدون حالت شاید قدیمی ترین و شناخته شده ترین گزینه فایروال باشند. در حالی که امروزه کمتر رایج هستند، هنوز هم برای کاربران اینترنتی خانگی یا ارائه دهندگان خدماتی که تجهیزات کم مصرف در محل مشتری (CPE) توزیع می کنند، عملکردی را ارائه می دهند. آنها از کاربران در برابر بدافزارها، ترافیک غیر اختصاصی برنامه و برنامه های مضر محافظت می کنند. برای مثال، اگر کاربران میزبان سرورهای بازی های ویدیویی چند نفره، ایمیل یا ویدیوهای پخش زنده هستند، اگر قصد دارند از سیاست های امنیتی پیش فرض منحرف شوند، اغلب باید فایروال ها را به صورت دستی پیکربندی کنند. تنظیمات دستی پورت ها و برنامه های مختلف را از طریق فیلتر بسته اجازه می دهد.

مرتبط: پروتکل های شبکه: تعاریف و مثال ها

برخلاف گزینههای فیلتر بسته بدون حالت، فایروالهای حالت دار از پسوندهای مدرن برای ردیابی اتصالات فعال مانند جریانهای پروتکل کنترل انتقال (TCP) و پروتکل دیتاگرام کاربر (UDP) استفاده میکنند. با شناسایی ترافیک ورودی و زمینه بسته های داده، فایروال های حالت دار بهتر می توانند تفاوت بین ترافیک یا بسته های قانونی و مخرب را شناسایی کنند. به طور معمول، اتصالات جدید باید قبل از دسترسی به لیست تایید شده اتصالات مجاز، خود را به فایروال معرفی کنند.

استفاده از فایروال های فیلترینگ بسته مزایای زیادی دارد از جمله:

یکی از مزایای اصلی فایروال های فیلتر بسته، کارایی آنهاست. روترها معمولاً با سرعت بالا کار می کنند و بسته ها را به سرعت بر اساس مقصد، پورت های مبدا و آدرس آنها می پذیرند و رد می کنند. بسته های ورودی و خروجی اغلب فقط برای چند میلی ثانیه نگهداری می شوند در حالی که فیلتر مقصد و مشروعیت آن را تعیین می کند. بیشتر تکنیک های فایروال دیگر دارای سربار عملکردی هستند که از فایروال های فیلترینگ بسته فراتر می رود.

مزیت دیگر شفافیت است. در حالی که کاربران هنگام رد کردن یک بسته از فایروال ها آگاه هستند، فیلترهای بسته معمولاً به سرعت و با احتیاط بدون تداخل در عملکرد کاربر عمل می کنند. برخی از تکنیکهای دیگر به کاربران نیاز دارند که فایروالها را برای کلاینتها یا سرورهای خاص به صورت دستی پیکربندی کنند. به این ترتیب، فایروال های فیلترینگ بسته کاربر پسند بوده و به راحتی قابل ترکیب هستند.

بسیاری از روترها فیلتر بسته های داخلی را ارائه می دهند که آنها را ارزان می کند. محصولات مسیریابی نرم افزاری و سایر سخت افزارهای پرکاربرد با ارائه عملکرد داخلی، گزینه های امنیتی ارزان و مقرون به صرفه ای را ارائه می دهند. بسیاری از وب سایت ها از تکنیک های فیلتر بسته در روترهای خود نیز استفاده می کنند. استفاده فراگیر فایروال های فیلترینگ بسته، آنها را به یکی از مقرون به صرفه ترین گزینه های امنیتی تبدیل می کند.

علاوه بر مقرون به صرفه بودن، سهولت استفاده از آن فیلترینگ بسته را به گزینه ای جذاب تبدیل می کند. با استفاده از این تکنیک امنیتی، می توانید از کل شبکه با یک روتر غربالگری محافظت کنید. کاربران برای کار با فایروال ها به دانش، آموزش یا پشتیبانی گسترده نیاز ندارند زیرا از انتقال بسته آگاه نخواهند شد مگر اینکه رد شود.

چندین اشکال بالقوه فیلترینگ بسته وجود دارد که باید از آنها آگاه بود، از جمله:

یکی از اشکالات احتمالی فایروال های فیلتر بسته، کاهش امنیت آنها است. از آنجایی که هکرها بسیار در دسترس و رایج هستند، از قوانین سوء استفاده کرده و به سیستم ها حمله کرده اند. فایروال های فیلتر کننده بسته بدون وضعیت می توانند آسیب پذیر باشند زیرا هر بسته را به تنهایی آزمایش می کنند و فرصت های بیشتری برای هک ایجاد می کنند. هکرها میتوانند از آدرسهای IP جعلی در بستهها برای نفوذ به شبکهها استفاده کنند، زیرا اکثر فیلترهای بسته ایمنی را در برابر جعل آدرس فراهم نمیکنند. با این حال، گزینه های حالت دار برخی از این خطرات را حذف می کنند. و در برخی از برنامه ها، امنیت اولویت یا نگرانی نیست.

یکی دیگر از اشکالات احتمالی فایروال های فیلترینگ بسته انعطاف ناپذیری آنهاست. این تکنیک از احراز هویت آدرس IP و شماره پورت ها به جای سرنخ های متنی برای شناسایی و محدود کردن بسته ها استفاده می کند. بسیاری از برنامه ها بسته های فیلتر شده قبلی یا تهاجمات گذشته را به خاطر نمی آورند، به این معنی که یاد نمی گیرند و بهبود نمی یابند. در جایی که کاربران به صورت دستی قوانین را پیکربندی میکنند، مراقبت بیشتر برای ایجاد دستورالعملهایی که عملکرد دلخواه را ایجاد میکنند، میتواند مشکلاتی را که ممکن است ایجاد کند برطرف کند.

در کاربردهای گسترده، الزامات قابل پیش بینی و استاندارد شده فیلترهای بسته می تواند یک مزیت باشد. برای برنامههای خاصتر که نیاز به امنیت یا عملکرد بالا دارند، گزینههای پیشرفتهتری را بررسی کنید. فایروال های فیلترینگ بسته بهترین گزینه برای همه شبکه ها نیستند. پیادهسازی فایروالها با فیلترهای مطلوب، همانند پیکربندی ACL، میتواند زمانبر باشد. هنگام تصمیم گیری در مورد گزینه امنیتی که بهترین کار را برای شما دارد، حتماً مشخصات و نیازهای دقیق خود را بررسی کنید.

اگر این مقاله را دوست دارید، لطفا آن را با دوستان خود به اشتراک بگذارید.

![دانلود کتاب: فضای مجازی و سلامت روانی [راهکارهای بهبود روانشناختی در دنیای آنلاین]](https://ivsi.ir/wp-content/uploads/2023/05/virtual-space-and-mental-health-book-300x300.webp)